Mã độc tống tiền bùng phát đầu tuần sau

99 quốc gia bị ảnh hưởng loại mã độc mã hóa dữ liệu tống tiền (ransomware) WannaCry, bao gồm Việt Nam, có hơn 57.000 máy vi tính bị lây nhiễm. Doanh nghiệp, tổ chức chuẩn bị gì?

Hệ thống mạng của nhiều bệnh viện tại Anh bị sập hoàn toàn trước vụ tấn công ngày 12-5 - Ảnh: AFP

Doanh nghiệp, tổ chức tại VN cần chú ý: Mã độc có thể bùng phát đầu tuần sau

Nga, Ukraine và vùng lãnh thổ Đài Loan (Trung Quốc) trở thành mục tiêu hàng đầu, hệ thống y tế của Anh điêu đứng... chỉ là những thông tin và thiệt hại ban đầu trong vụ tấn công mạng quy mô chưa từng có xảy ra tối 12-5 (giờ VN).

Trong khi danh tính những kẻ tấn công chưa được xác định, các nhà nghiên cứu bảo mật đã nhanh chóng chỉ ra mã độc được sử dụng ít nhiều có dính dáng tới Cơ quan An ninh quốc gia Mỹ (NSA) và gã khổng lồ trong ngành phần mềm Microsoft.

Việt Nam thuộc Top 20... nạn nhân

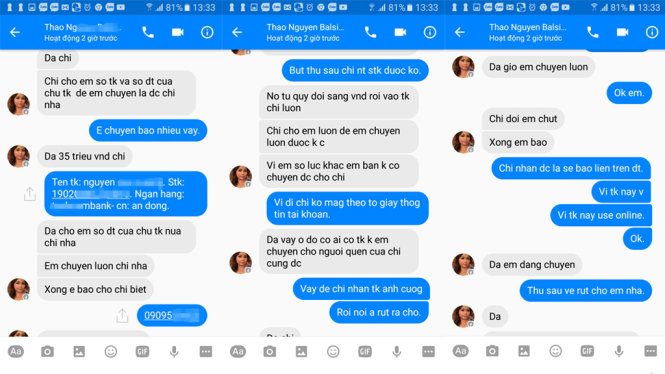

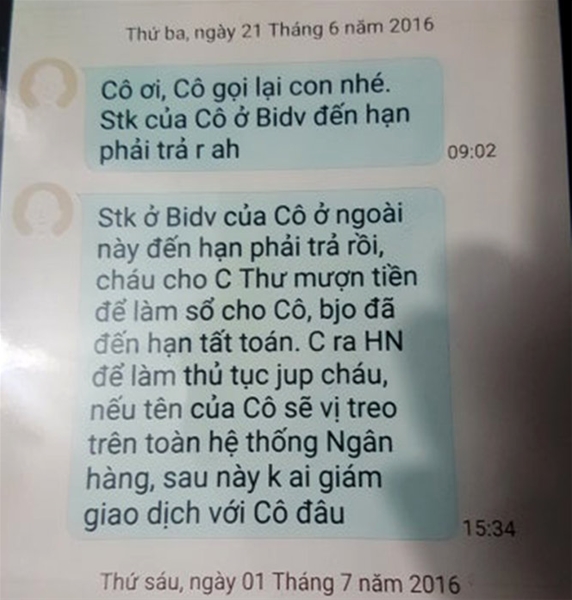

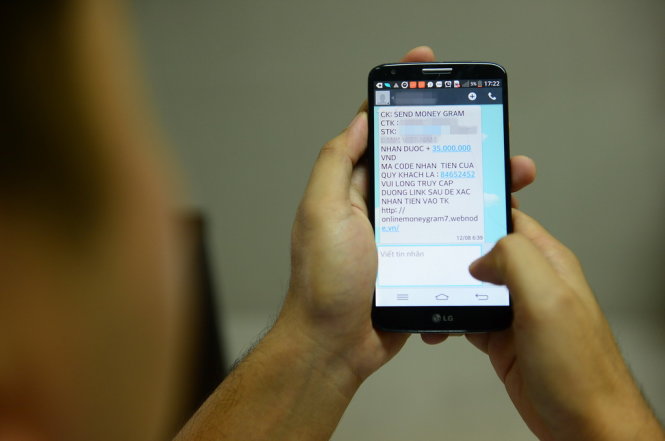

Theo Reuters, chiêu thức tấn công của bọn tin tặc lần này khá đơn giản. Chúng lừa nạn nhân mở các tệp đính kèm có chứa sẵn mã độc tống tiền (ransomware) dưới dạng hóa đơn, thư giới thiệu việc làm, các cảnh báo bảo mật hay những tệp tin “có vẻ hợp pháp” khác.

Những ransomware này sau khi xâm nhập máy vi tính của nạn nhân sẽ chiếm quyền truy cập, mã hóa các dữ liệu trên máy tính rồi “tống tiền” nạn nhân 300 - 600 USD để lấy lại tài liệu.

Nhiều người đã chấp nhận trả tiền cho bọn tin tặc để lấy lại quyền truy cập, có trường hợp sử dụng tiền ảo Bitcoin.

Ông Vikram Thakur, trưởng bộ phận nghiên cứu Công ty phần mềm an ninh Symantec, nhận định với Reuters rằng có rất ít công ty tại Mỹ bị ảnh hưởng vì mục tiêu chính của bọn tin tặc là các nước châu Âu.

Tại châu Á, ngày 13-5 nhiều quốc gia thông báo không có đợt tấn công diện rộng nào, song cho biết đang rà soát và kiểm tra toàn diện quy mô tấn công lẫn mức độ thiệt hại.

Chiều 13-5, trao đổi với Tuổi Trẻ, đại diện Hãng bảo mật Kaspersky Lab cho biết họ đã phát hiện và ngăn chặn thành công một số lượng lớn các cuộc tấn công từ mã độc tống tiền và chúng được đặt thành những cái tên như: Trojan-Ransom.Win32.Gen.djd, Trojan-Ransom.Win32.Scatter.tr, Trojan-Ransom.Win32.Wanna.b, Trojan-Ransom.Win32.Wanna.c, Trojan-Ransom.Win32.Wanna.d...

Đặc biệt, Việt Nam nằm trong top 20 quốc gia, vùng lãnh thổ bị ảnh hưởng nhiều nhất bên cạnh Nga, Ukraine, Ấn Độ, Đài Loan, Kazakhstan, Luxembourg, Trung Quốc, Romania... Hiện tại, Kaspersky Lab đã ghi nhận hơn 45.000 cuộc tấn công của công cụ ransomware WannaCry tại 74 quốc gia trên thế giới, chủ yếu ở Nga. Số lượng thực tế có thể cao hơn.

Cũng theo Kaspersky, những người thiết kế WannaCry đã chuẩn bị sẵn phần “hỏi - đáp” bằng các ngôn ngữ khác nhau bao gồm: tiếng Việt, Trung Quốc, Đan Mạch, Hà Lan, Anh, Philippines, Pháp, Nhật... với những câu hỏi dạng như: Tôi có thể phục hồi các tập tin của mình không? Tôi trả tiền như thế nào? Làm sao để liên hệ?... để trục lợi những nạn nhân của chiến dịch tấn công này.

Màn hình thông báo tại một nhà ga xe lửa ở chemnitz (Đức) bị tin tặc tấn công - Ảnh: AFP

NSA biết nhưng không thèm báo?

Đại diện Kaspersky cũng cho biết họ đã cập nhật dữ liệu về các biến thể của WannaCry vào thành phần giám sát hệ thống (System Watcher) trong giải pháp Kaspersky Internet Security và Kaspersky Security for Business, giúp tạo ra lá chắn then chốt bảo vệ dữ liệu của người dùng trước sự tấn công của WannaCry hay bất kỳ phần mềm tống tiền nào.

Thành phần System Watcher có khả năng phục hồi trạng thái ban đầu những thay đổi được thực hiện bởi phần mềm tống tiền trong trường hợp một mẫu độc hại đã vượt qua các lớp phòng thủ khác.

Bên cạnh đó, các chuyên gia của Kaspersky Lab hiện đang tiếp tục làm việc về khả năng tạo ra một công cụ giải mã để giúp đỡ các nạn nhân.

“Chúng tôi sẽ cập nhật khi công cụ này sẵn sàng, hoặc cộng đồng có thể theo dõi tại website của tổ chức phi lợi nhuận quốc tế về phòng chống mã độc tống tiền (www.nomoreransom.org) để tìm kiếm công cụ giải mã phù hợp” - đại diện Kaspersky trao đổi với Tuổi Trẻ.

Theo các chuyên gia và công ty bảo mật tư nhân, lần này bọn tin tặc sử dụng một đoạn mã có tên “Eternal Blue” (tạm dịch: Màu xanh bất diệt), do một nhóm có tên Shadow Brokers đánh cắp và tung lên mạng hồi tháng trước, để phát triển mã độc mới thành một con sâu máy tính có khả năng tự lây lan và phát tán nguy hiểm hơn trước.

Nhóm Shadow Brokers khẳng định “Màu xanh bất diệt” là một trong những công cụ chuyên dùng để tấn công mạng do NSA phát triển.

“Đây là vụ tấn công bằng mã độc ransomware lớn nhất ở quy mô toàn cầu mà cộng đồng mạng thế giới chưa từng được chứng kiến” - chuyên gia Rich Barger thuộc Công ty bảo mật Splunk nhận định với Reuters.

Các bộ lọc thư rác của Mỹ đã xác định được loại Ransomware mới và gắn mác chúng là nguy hiểm, theo chuyên gia Thakur.

NSA cũng lập tức lên tiếng, xác nhận đã biết đến sự tồn tại của loại ransomware mới cũng như vụ tấn công mạng nhắm vào châu Âu, khẳng định sẵn sàng chia sẻ thông tin, hỗ trợ kỹ thuật cho các đối tác trong và ngoài nước.

Phía Microsoft cũng ngay lập tức đối phó, cập nhật tính năng phát hiện và bảo vệ máy tính khỏi mã độc mới ngay trong ngày 12-5 (giờ Mỹ).

Trước đó hồi tháng 3, tập đoàn này đã cho vá lỗ hổng trên hệ điều hành bảo vệ khách hàng khỏi mã độc “Màu xanh bất diệt”.

Mặc dù Mỹ không phải là mục tiêu hàng đầu trong vụ tấn công mạng lần này song theo Reuters, nó đã thổi bùng thêm những căng thẳng và tranh cãi về chuyện NSA và các cơ quan an ninh, tình báo khác của Mỹ thường xuyên tìm tòi ra các lỗ hổng bảo mật rồi giấu nhẹm để tấn công và theo dõi, hơn là báo cho các công ty bảo mật phần mềm sửa chữa chúng.

Mã độc có thể bùng phát đầu tuần sau

Ngay trong sáng 13-5, hệ thống giám sát virút của Công ty an ninh mạng Bkav ghi nhận đã có những trường hợp lây nhiễm mã độc này tại Việt Nam. Con số này có thể tiếp tục tăng vì đang là ngày nghỉ, nhiều máy tính có thể không hoạt động. Virút có thể bùng phát vào đầu tuần tới khi mọi người đi làm trở lại.

Theo các chuyên gia Bkav, đã lâu rồi mới lại xuất hiện loại virút phát tán rộng qua Internet, kết hợp với khai thác lỗ hổng để lây trong mạng LAN. Các virút tương tự trước đây chủ yếu được hacker sử dụng để “ghi điểm” chứ không mang tính chất phá hoại, kiếm tiền trực tiếp. WannaCry có thể xếp vào mức nguy hiểm cao nhất.

Ông Vũ Ngọc Sơn, phó chủ tịch phụ trách mảng chống mã độc (Anti Malware) của Bkav, cho biết: “Đúng như nhận định cuối năm ngoái của Bkav, năm 2017 sẽ chứng kiến sự bùng nổ của mã độc tống tiền (ransomware) do có thể mang lại lợi nhuận trực tiếp, khổng lồ cho tin tặc. Kiểu lây nhiễm của mã độc WannaCry tuy không mới, nhưng cho thấy xu hướng tận dụng các lỗ hổng mới để tấn công, kiếm tiền sẽ còn được hacker sử dụng nhiều trong thời gian tới, đặc biệt là các lỗ hổng của hệ điều hành”.

Để đối phó với mã độc đang lây lan nhanh trên toàn cầu và bắt đầu lây nhiễm ở Việt Nam, Cục An toàn thông tin (Bộ Thông tin và Truyền thông) đã đưa ra chỉ dẫn xử lý khẩn cấp mã độc này

Ngay trong sáng 13-5, hệ thống giám sát virút của Công ty an ninh mạng Bkav ghi nhận đã có những trường hợp lây nhiễm mã độc này tại Việt Nam. Con số này có thể tiếp tục tăng vì đang là ngày nghỉ, nhiều máy tính có thể không hoạt động. Virút có thể bùng phát vào đầu tuần tới khi mọi người đi làm trở lại.

Theo các chuyên gia Bkav, đã lâu rồi mới lại xuất hiện loại virút phát tán rộng qua Internet, kết hợp với khai thác lỗ hổng để lây trong mạng LAN. Các virút tương tự trước đây chủ yếu được hacker sử dụng để “ghi điểm” chứ không mang tính chất phá hoại, kiếm tiền trực tiếp. WannaCry có thể xếp vào mức nguy hiểm cao nhất.

Ông Vũ Ngọc Sơn, phó chủ tịch phụ trách mảng chống mã độc (Anti Malware) của Bkav, cho biết: “Đúng như nhận định cuối năm ngoái của Bkav, năm 2017 sẽ chứng kiến sự bùng nổ của mã độc tống tiền (ransomware) do có thể mang lại lợi nhuận trực tiếp, khổng lồ cho tin tặc. Kiểu lây nhiễm của mã độc WannaCry tuy không mới, nhưng cho thấy xu hướng tận dụng các lỗ hổng mới để tấn công, kiếm tiền sẽ còn được hacker sử dụng nhiều trong thời gian tới, đặc biệt là các lỗ hổng của hệ điều hành”.

Để đối phó với mã độc đang lây lan nhanh trên toàn cầu và bắt đầu lây nhiễm ở Việt Nam, Cục An toàn thông tin (Bộ Thông tin và Truyền thông) đã đưa ra chỉ dẫn xử lý khẩn cấp mã độc này

Theo TTO

Chia sẻ

Bài đăng cùng chuyên mục

Ngày thứ 7 liên tiếp, Ngân hàng Nhà nước giữ giá bán vàng miếng SJC 75,98 triệu đồng/lượng

14/06/2024 1:35:36 CH

Từ ngày 1 tháng 7: Chuyển tiền trên 10 triệu đồng phải xác thực bằng khuôn mặt, vân tay

29/05/2024 1:25:25 CH

PVcomBank lên tiếng vụ khách hàng khiếu nại không rút được 52 tỉ đồng gửi tiết kiệm

25/01/2021 8:05:28 SA

Eximbank tạm đóng cửa 1 phòng giao dịch vì khách hàng mắc COVID-19 đến giao dịch

03/08/2020 3:57:31 CH

Vietbank: Khánh thành cầu giao thông nông thôn tại xã Kế Thành, tỉnh Sóc Trăng

02/03/2020 10:55:21 SA

TS. Nguyễn Trí Hiếu: Chưa nên tham gia vào thị trường vàng trong các tháng tới!

15/10/2018 2:35:14 CH

Vietbank tìm ra những khách hàng may mắn đầu tiên trúng thưởng Samsung Galaxy Note 9

03/10/2018 7:19:18 SA

Vietbank dành hàng trăm quà tặng khách hàng nhân dịp khai trương trụ sở mới PGD Láng Hạ

22/07/2018 12:29:39 CH

Vụ mất 245 tỉ đồng sổ tiết kiệm tại Eximbank: Thương lượng giữa ngân hàng và khách hàng bất thành

27/02/2018 8:29:20 CH

NH Bản Việt: Tiếp tục là nhà tài trợ chính cho SaiGon Heat dự giải ABL 2017 và 2018

23/11/2017 7:32:26 SA

NH Bản Việt cùng Tổng công ty CP Bảo Minh ký kết thỏa thuận hợp tác toàn diện

05/09/2017 4:51:11 CH

Ngân hàng Bản Việt đồng hành cùng đội tuyển bóng rổ quốc gia Việt Nam

23/08/2017 9:23:35 SA

Ngân hàng Bản Việt dành 600 tỷ đồng – Lãi suất 7%/năm cho Doanh nghiệp SME

14/06/2017 11:30:08 SA

Chấm dứt vai trò quản trị, điều hành của ông Trầm Bê và người có liên quan tại Sacombank

25/02/2017 8:17:08 SA

Xét xử 'đại án' Phạm Công Danh: Nguyên Chủ tịch HĐQT TrustBank được dẫn ra tòa

13/01/2017 8:45:57 SA

Ngân hàng Bản Việt triển khai Hệ thống Giao dịch tại quầy và Nền tảng Giao dịch Đa kênh

16/11/2016 3:29:40 SA

SeaBank thực hiện nhiều hoạt động ý nghĩa trong "Tuần lễ công dân SeaBank 2016"

15/11/2016 4:32:07 CH

Bị "tố" huy động vượt trần lãi suất, PVcomBank nói đó chỉ là việc của 1 phòng giao dịch

29/09/2016 4:23:31 CH

Ngân sách Nhà nước có cơ hội thu về 4.600 tỷ đồng cổ tức từ VietinBank và BIDV

06/06/2016 9:09:13 SA

Tin mừng cho Startup Việt: Chính phủ vừa thông qua đề án hỗ trợ cộng đồng khởi nghiệp với hàng loạt ưu đãi

24/05/2016 4:19:38 SA

Vụ hồ sơ Panama: Ngân hàng Nhà nước rà soát dữ liệu chuyển tiền của người Việt

12/05/2016 8:55:56 SA

Bình luận bài viết

Bình luận mới

Fan Page

Xem Nhiều Nhất

CHUYÊN GIA

27/04/2016 4:43:08 SA

Đầu tư trái phiếu chính phủ và những lưu ý

CHUYÊN GIA

14/10/2016 8:36:04 SA

Ngân hàng Việt nên cân nhắc dịch vụ FinTech

DỊCH VỤ MỚI

29/04/2016 9:00:04 SA

Ngân hàng đầu tiên công bố hạ lãi suất cho vay

VAY TIÊU DÙNG

31/03/2016 8:08:12 SA

VPBANK: lãi suất 0% khi mua bất động sản tại Vinhomes Gardenia

ĐẦU TƯ

26/04/2016 4:01:38 CH

.jpg)

.jpg)

.png)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.png)

.jpg)

.jpg)

.png)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)